tp钱包app官方最新版本

token方案-token解决方案

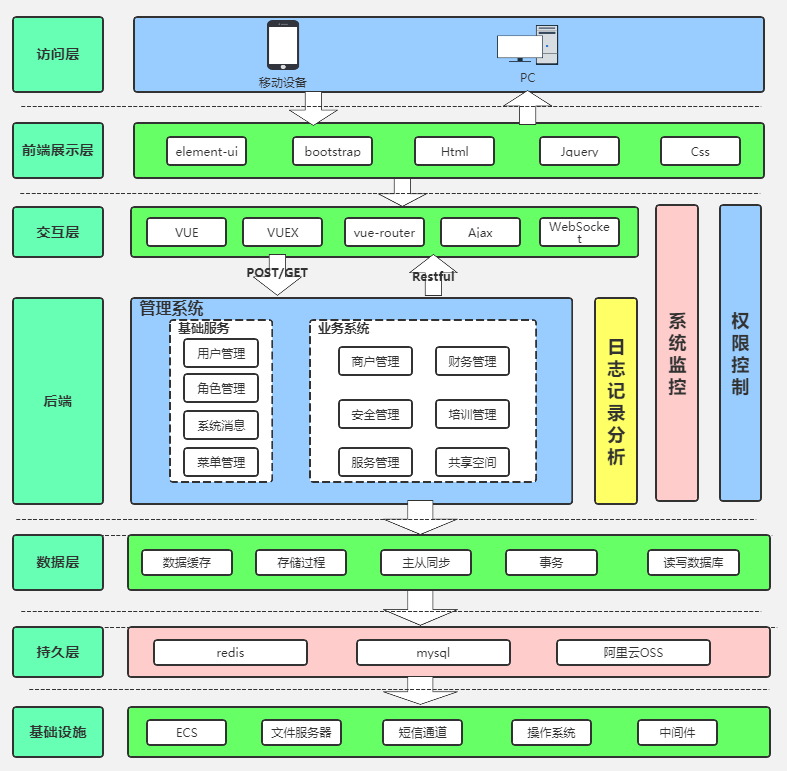

处理并发请求导致重复刷新 Token 的问题,是设计刷新 Token 的关键挑战文章将通过前后端方案来解决此问题,详细内容如下后端采用 Redis 缓存策略在用户首次登录时,将生成的 Token 数据token 和 createTime存入 Redis当 Token 过期时,系统重新生成新的 Token 数据,并更新 Redis 缓存同时;如未过期,检查缓存中是否有refresh\_token是否被废除,如果有,则生成新的access\_token并返回给客户端,客户端接着携带新的access_token重新调用上面的资源接口 4客户端退出登录或修改密码后,调用中间件注销旧的token中间件删除access\_token和refresh\_token废除,同时清空客户端侧的access\_token和refresh。

自动化token过期场景如何设计用例有三种方案1每一次请求都进行重新生成一个新的token频率过高,性能不好2每次登录的时候生成两个token给前端进行返回,一个是用于鉴别用户身份的token,另外一个token则是用于刷新token用的3登录过后给前端进行返回token并设置了过期时间30分钟,每次请求的时候前端;但实际情况是,一个网站的请求大多数情况下都会跨域,每台服务器的端口不同,甚至是域名就不同,每当跨域时就会形成新的会话,生成新的 session,这是非常影响用户体验的,所以也会有许多保存共享或中央存储 session 的方案但上述两种限制在 token 这里就不再是问题与 cookie 类似首先,用户输入。

分析登录与登出流程后,确保用户登出成功后,系统能有效处理token过期问题,保障系统安全与数据保护成为关键此方案基于以下需求用户注销或退出登录后,系统需清除或失效其token,以防止未授权访问采用redis缓存未过期的token,直至其过期时间到达,此策略称为“黑名单”模式利用redis的缓存特性,系统能;在Web开发领域,相信大家对于Cookie和Session都很熟悉,Cookie和Session都是会话保持技术的解决方案随着技术的发展,Token机制出现在我们面前,不过很多开发者对于Token和CookieSession的区别及使用场景分辨不清 Cookie和Session的用途 要知道我们访问网站都是通过。

token设计方案

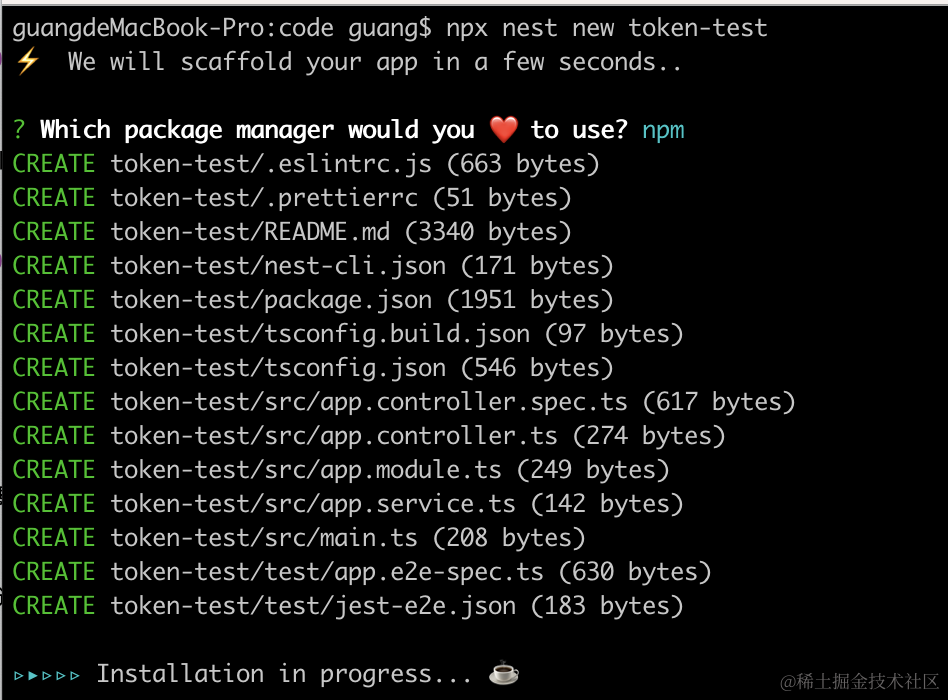

在前后端分离的架构中,一种常见的登录解决方案是使用Token进行身份验证本文将介绍如何在Vue前端与Egg后端之间实现这种登录流程首先,前端通过封装Axios,将Token存储在localStorage中每次请求时,都会自动携带Token同时,设置response拦截器,处理非2xx状态码的响应,如401Token过期,这时会重定向到。

Token是一种服务端生成的凭证,用于验证客户端身份Token一般由用户ID过期时间等信息组成优点是轻量级跨域友好缺点是Token有效期短,可能需要引入Refresh Token来解决频繁刷新的问题JWT是一种常见的Token方案,通过加密签名实现,减少了对数据库的查询需求4 单点登录认证 单点登录SSO解决了。

在实际使用过程中,当用户登录成功之后,生成的token存放在redis中时是有时效的,一般设置为2个小时,过了2个小时之后会自动失效,这个时候我们就需要重新登录,然后再次获取有效tokentoken方案,是目前业务类型的项目当中使用最广的方案,而且实用性非常高,可以很有效的防止黑客们进行抓包爬取数据但是。

实现幂等性的四个方案包括数据库唯一主键方案数据库乐观锁方案防重 Token 令牌方案下游传递唯一序列号方案每个方案都有其适用的操作场景和限制条件,主要用于防止接口因重复请求或重试而产生的问题,确保系统状态的一致性数据库唯一主键方案利用数据库中主键的唯一性,适用于“插入”时的幂等性。

当用户访问微服务时,用户数据可以从共享存储中获取在某些场景下,这种方案很不错,用户登录状态是不透明的同时也是一个高可用且可扩展的解决方案这种方案的缺点在于共享存储需要一定保护机制,因此需要通过安全链接来访问,这时解决方案的实现就通常具有相当高的复杂性了3 客户端 Token 方案 令牌在。

token 原理

Session是服务端实现的会话管理,通过生成唯一标识IDSessionID存储用户信息Session机制将用户信息存储在服务端,减少了客户端存储压力,避免了Cookie的安全问题实现方式通常为Cookie或者URL重写,Cookie是首选Session存在存储空间问题,对大型网站来说需要考虑分布式配置和Session代理4 Token方案 Token。

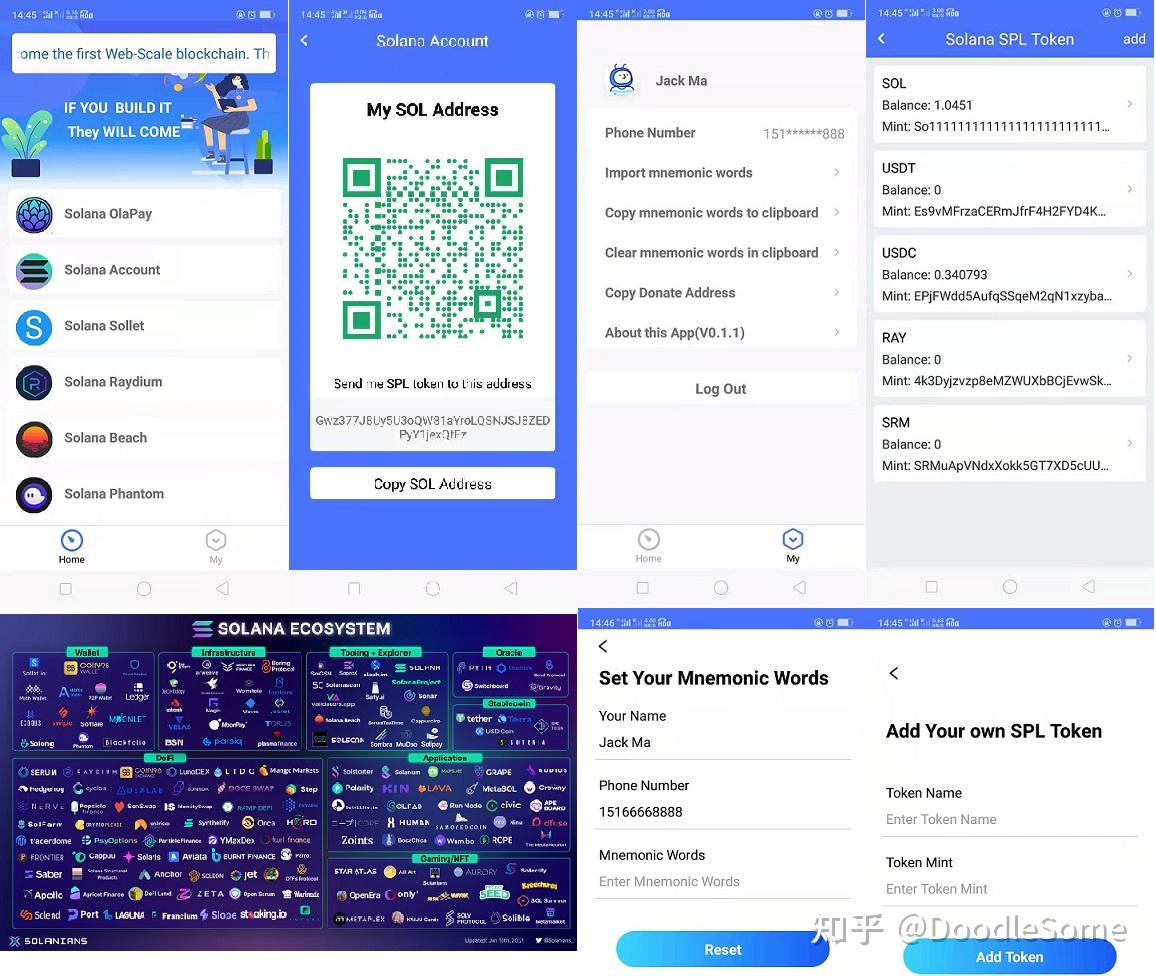

Javashop电商系统 采用的是oauth方式的鉴权标准我们以系统的应用为例来介绍oauth的方案1 登录 服务端校验密码,成功后返回access_token和refresh_token,客户端记录上述token2 访问API 在访问API之前解析access_token,并且查看是否过期,如果不过 期则请求API,如果过期,则要刷新令牌,在请求API。

API接口的安全性主要是为了保证数据不会被篡改和重复调用,实现方案主要围绕Token时间戳和Sign三个机制展开设计1 Token授权机制 用户使用用户名密码登录后服务器给客户端返回一个Token必须要保证唯一,可以结合UUID和本地设备标示,并将TokenUserId以键值对的形式存放在缓存服务器中我们是使。

选择双Token无感刷新方案的原因主要在于提升用户体验和减少安全风险相较于单Token,双Token通过区分访问和刷新Token,不仅可以在用户未察觉的情况下完成Token刷新,还避免了长时间或频繁使用单Token可能带来的安全隐患以下是实现双Token无感刷新的流程后端使用Nodejs的Express框架搭建,通过jsonWebtoken库。